Intro

Blacklisting und Whitelisting Mail wird im Internetdienst E-Mail angewendet. Diese Listings werden meist dauerhaft geführt, in seltenen Fällen werden auch Einträge entfernt.

Blacklisting und Whitelisting Mail.

Blacklisting und Whitelisting Mail

Bei korrekter Konfiguration nehmen Mailserver nicht alle Einlieferungen an. Das liegt daran, dass unerwünschte Inhalte vielfach als Spam versendet werden.

Daher gibt es Filter verschiedener Kategorien, die auch ausgiebig genutzt werden. Diese Filter werden als Blacklisting und Whitelisting bezeichnet und können flexibel bearbeitet werden.

Blacklisting und Whitelisting Mail.

Blacklisting

Der Begriff Blacklisting steht für das ausdrückliche oder explizite Ausschliessen einer E-Mail, einer IP oder eines IP-Blocks.

Whitelisting

Der Begriff Whitelisting steht für das ausdrückliche oder explizite Erlauben einer E-Mail, einer IP oder eines IP-Blocks.

Zusammenfassung

Wie Sie leicht erkennen können, geht es bei diesen Listen um den ausdrücklichen Willen des Administrators, etwas zu erlauben oder zu unterbinden.

Blacklisting und Whitelisting Mail.

E-Mail Adressbereiche

Es gibt auch Adressbereiche von Mailanbietern, die durch Versand von unerwünschten Mailinhalten missbraucht werden. Diese landen nach Erkennung in globalen oder internationalen Blacklists wie beispielsweise „Spamhouse„.

Diese Blacklists werden von vielen Maildiensten genutzt und sorgen dafür, dass Mails von diesen Adressbereichen für eine gewisse Zeit nicht angenommen werden.

Bei vertrauenswürdigen E-Mail-Adressen können zur Wiederherstellung der Empfangsmöglichkeit auch Whitelist-Einträge erstellt werden.

Anschauungsmaterial

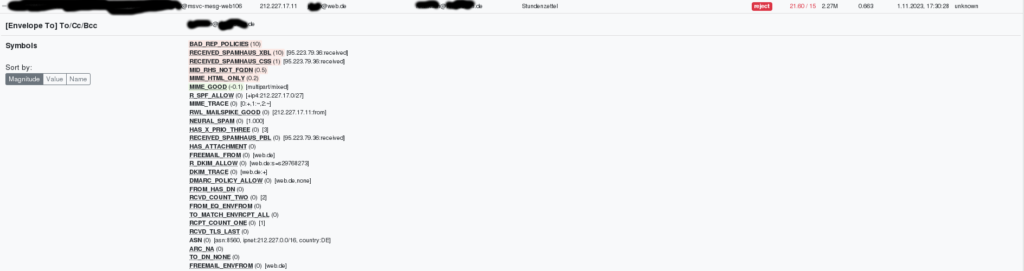

Im Folgenden wird ein Szenario dargestellt, wie es real vor kurzem vorlag:

Eine Mail wurde für einen Kunden nicht angenommen, da ein Adressbereich des sendenden Mailbetreibers auf der Blacklist stand.

Die rot markierten Symbole geben die Ursache bekannt.

Eine kleine Übersicht über Ursachen

Diese Ursachen führten zur Ablehnung der Mail:

| Symbole (Punkte) | Beschreibung |

|---|---|

| BAD_REP_POLICIES (10) | Enthält gültige Richtlinien, ist aber auch durch fuzzy/bayes/surbl/rbl gekennzeichnet |

| RECEIVED_SPAMHAUS_XBL (10) | Die empfangene Adresse ist in ZEN XBL aufgeführt |

| RECEIVED_SPAMHAUS_CSS (1) | Die empfangene Adresse ist in ZEN CSS aufgeführt |

| MID_RHS_NOT_FQDN (0.5) | Message-ID RHS ist kein vollqualifizierter Domänenname |

| MIME_HTML_ONLY (0.2) | Nachrichten, die nur einen HTML-Teil haben |

Die Summe der Symbole darf eine definierte Punktzahl nicht überschreiten, damit die Mail akzeptiert wird.

Die Lösung des Problems

Da wir nun wissen, weshalb die Mail abgelehnt wurde, können wir eine Lösung suchen.

Einen Einfluss auf die Spamhaus Blacklist haben wir keine. Aber wir haben einen Einfluss auf unsere Filtereinstellungen.

Da bekannt ist, dass die E-Mail von einer vertrauenswürdigen Person stammt, wurde schlicht die E-Mail-Adresse in die Whitelist eingetragen.

Das Problem, dass die Person nicht zustellen konnte, ist damit für immer behoben.

Der Listeneintrag zeigt, dass jetzt alles gut ist.

History

| Datum | Inhalt |

|---|---|

| 19.11.2023 | Danksagung an alle, die meinen Beitrag bewertet haben. Für mich war es eine echte Überraschung, dass ich hier eine Bewertung erhalten habe. Das motiviert mich, an allen Informationen weiterhin zu arbeiten. 🙂 |

| 04.11.2023 | Beitrag ergänzt um „Blacklisting“, „Whitelisting“ und deren Zusammenfassung. |

| 02.11.2023 | Beitrag ergänzt |

| 01.11.2023 | Beitrag initial entworfen |